Ten kurs jest częścią ścieżki:

Ekspert ds. cyberbezpieczeństwa

Opinie użytkowników

Zobacz wszystkie

podstaw ethical hackingu w oparciu o praktyczne przykłady

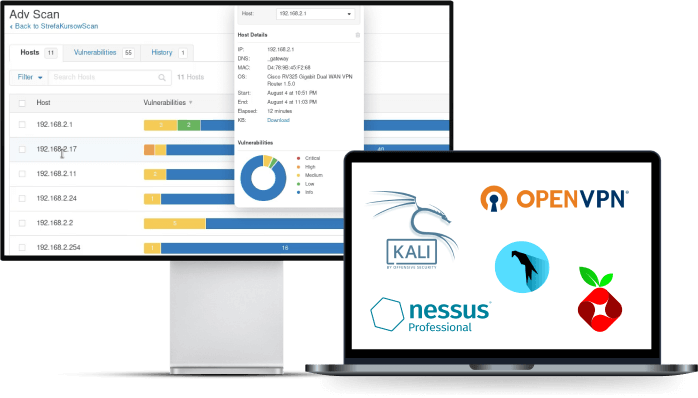

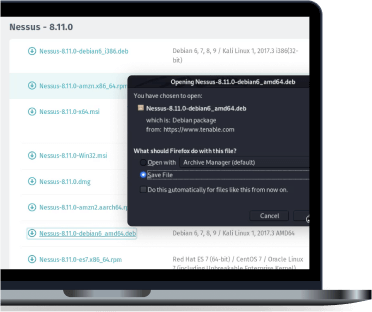

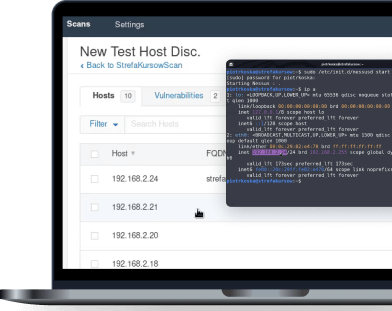

wykorzystania narzędzia Nessus do znajdowania podatności

pracy z systemami Kali Linux oraz Parrot OS

technik blokowania oraz przekierowywania DNS

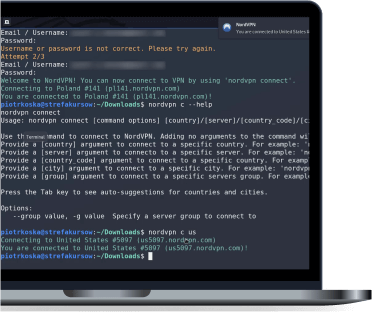

tunelowania SSH, proxy i VPN

wykorzystania sieci Tor do zachowywania anonimowości

tworzenia wirtualnego środowiska do testowania ataków

unikania typowych błędów narażających bezpieczeństwo Twojej sieci i systemu

Hakerzy nie śpią: wykorzystują automaty i skanery nieustannie wyszukując słabe miejsca Twojej sieci i systemu. Poznaj ich narzędzia oraz techniki i wykorzystaj tę wiedzę do etycznego hakowania. Naucz się przeprowadzać testy penetracyjne, które pozwolą Ci skutecznie zabezpieczyć swoją sieć i urządzenia zarówno w domu, jak i firmie.

Ten kurs to doskonałe rozwiązanie dla administratorów infrastruktury IT oraz każdego zainteresowanego szeroko pojętym cyberbezpieczeństwem i ethical hackingiem.

Pracę z kursem rozpoczniesz od zapoznania się z najważniejszymi narzędziami, czyli Kali Linux i ParrotOS. To specjalne dystrybucje Linuxa powszechnie używane zarówno przez hakerów, jak i specjalistów od testów penetracyjnych oraz bezpieczeństwa. Z kursu dowiesz się jak z ich wykorzystaniem przygotować wirtualne środowisko, w którym będziesz mógł swobodnie eksperymentować bez ryzyka i niepotrzebnego narażania Twojej infrastruktury oraz danych. Poznasz też masę wbudowanych w te systemy narzędzi, które będziemy wykorzystywać w późniejszych lekcjach kursu zarówno do obrony, jak i ataku.

Jeżeli interesujesz się cybersecurity, być może słyszałeś o Nessus. To jedno z podstawowych narzędzi każdego testera i hakera. W trakcie kursu dowiesz się jak za jego pomocą skanować systemy operacyjne, urządzenia sieciowe oraz bazy danych pod kątem różnego typu podatności na ataki. Nessus posiada największą na świecie bibliotekę znanych luk zabezpieczeń i jednocześnie oferuje niedościgniony standard szybkości oraz precyzji. Dobra znajomość tego narzędzia to podstawa dla każdego pentestera.

Sporą część kursu poświęcimy na omówienie praktycznych technik skanowania, metod ataków i zabezpieczania sieci. Dowiesz się jak wyszukiwać otwarte porty i zdobędziesz cenne informacje o systemach oraz uruchomionych usługach. Pokażę Ci jak odkryć luki, które mogą narazić Twoją infrastrukturę IT. Przekonasz się także, jak bardzo niebezpieczna może być domyślna konfiguracja systemu i poznasz najlepsze praktyki zmiany tych ustawień.

Nie da się poważnie myśleć o bezpieczeństwie bez dbania o anonimowość w sieci. W tej części kursu dowiesz się sporo na temat tego, jak chronić swoją tożsamość przed profilowaniem oraz targetowaniem za pomocą łatwo dostępnych narzędzi. Nauczysz się korzystać z serwera VPN, aby uzyskać dostęp do treści ograniczonych lokalizacją. Dowiesz też się jak ukrywać swoją aktywność w sieci. A jeśli będziesz chciał pójść o krok dalej, to w kursie znajdziesz porady na temat korzystania z sieci Tor. To zdecydowanie jedno z najlepszych narzędzi pozwalających zachować niemal pełną anonimowość podczas korzystania z zasobów internetu.

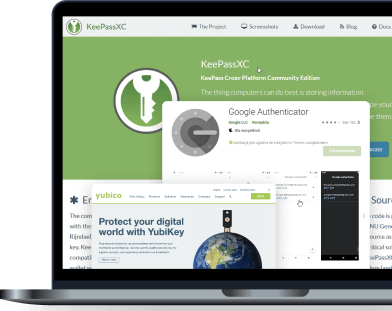

Dzięki temu kursowi opanujesz wiele praktycznych technik, które pozwolą Ci skutecznie zabezpieczyć Twoje dane oraz środowisko pracy. Zobaczysz, na co należy zwracać uwagę i jak nie dać się złapać w pułapkę. Poznasz dobre praktyki przechowywania haseł oraz szyfrowania kluczowych informacji. To wiedza niezwykle istotna zwłaszcza w środowisku biznesowym. To właśnie te dane są głównym celem ataków hakerskich.

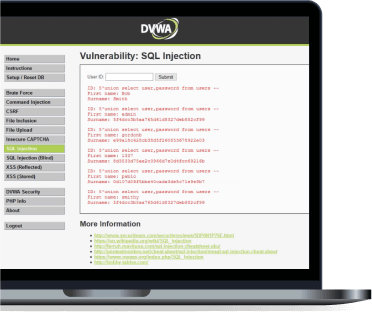

Z kursem poznasz typowe techniki używane przez hakerów. Dowiesz się, jak w praktyce można bronić się przed atakami typu Advanced Persistent Treats, Ransomware, Mobile Treats, Insiders Attacks, Phising, SQL Injection, DDoS. Zobaczysz, jak każdy z takich ataków wygląda “od środka”. Wszystko omówione zostało z użyciem przykładów, które pozwolą Ci w praktyce zastosować zdobyte umiejętności zarówno podczas przeprowadzania testów penetracyjnych, jak i łatania luk w zabezpieczeniach.

Do swobodnej pracy z kursem potrzebna będzie podstawowa wiedza i ogólna orientacja w systemie Linux oraz znajomość zagadnień z sieci i bezpieczeństwa. Jeżeli nie zdobyłeś jeszcze takich umiejętności, możesz je uzupełnić dzięki naszym szkoleniom.

Każdy co drugi kurs za darmo!

1 + 1 GRATIS do północy

Chętnie pomożemy! Odpowiedz na pytania przygotowane przez naszych specjalistów, a my dopasujemy ścieżkę rozwoju do Twoich preferencji.

Rozpocznij teraz

Do każdego ukończonego przez Ciebie kursu wystawiamy imienny certyfikat - będzie on dostępny na platformie szkoleniowej w zakładce Certyfikaty. Warunkiem jego otrzymania jest zaliczenie testów dołączonych do kursu oraz obejrzenie wszystkich lekcji. Na certyfikacie znajduje się Twoje imię oraz nazwisko, nazwa ukończonego kursu, data wystawienia i unikalny numer certyfikatu. Warto podkreślić, że jesteśmy wpisani do Rejestru Instytucji Szkoleniowych (nr wpisu 2.12/00119/2017). Ten numer również będzie widoczny na certyfikacie.

Certyfikat możesz wydrukować (plik pdf) lub opublikować w Internecie za pośrednictwem specjalnego odnośnika np. na LinkedIn lub innych portalach społecznościowych, jak również dołączyć do swojego CV.

Pamiętaj, że certyfikatów nie wysyłamy w formie papierowej.

Tak, do każdego zamówienia mamy obowiązek wystawić fakturę VAT (23%) lub paragon. Rodzaj dokumentu zależy od danych, które podasz w formularzu podczas składania zamówienia. Faktury zwykle wystawiamy do 3 dni roboczych od momentu zaksięgowania wpłaty. Poinformujemy Cię o tym fakcie mailowo, a dokument będzie można pobrać bezpośrednio z poziomu zakładki Historia zamówień na Twoim koncie w strefakursów.pl. Jeśli potrzebujesz proformy do opłacenia zamówienia, złóż zamówienie zaznaczając w formularzu pole "Chcę otrzymać dokument proforma" lub skontaktuj się z nami telefonicznie bądź mailowo (biuro@strefakursow.pl).

Gdy dokonujesz zakupu w aplikacji strefakursów.pl na iOS za pośrednictwem Apple Pay sprzedawcą jest Apple. Fakturę lub dokument zakupu znajdziesz zgodnie z poniższą instrukcją:

Możesz również pobrać dokument przez stronę Apple. Przejdź pod ten adres: https://reportaproblem.apple.com/, następnie zaloguj się swoim Apple ID, znajdź zakup na liście i kliknij, aby zobaczyć szczegóły i ewentualnie pobrać dokument. Apple zwykle wystawia fakturę jako dostawca usług cyfrowych. Jeśli potrzebujesz faktury VAT, możesz skontaktować się z pomocą techniczną Apple, aby uzyskać dodatkowe informacje na temat zgodności faktury z przepisami w Twoim kraju.

Gdy dokonujesz zakupu w aplikacji strefakursów.pl na Android za pośrednictwem Google Pay sprzedawcą jest Google. Fakturę lub dokument zakupu znajdziesz zgodnie z poniższą instrukcją:

Możesz również znaleźć fakturę na stronie Google Pay. Przejdź pod ten adres: pay.google.com i zaloguj się na swoje konto Google, z którego dokonano zakupu. W sekcji Aktywność znajdziesz wszystkie transakcje dokonane w Google Play. Kliknij daną transakcję, aby zobaczyć szczegóły i pobrać fakturę.

Po opłaceniu zamówienia otrzymujesz nielimitowany dostęp do zakupionych materiałów. Dzięki temu, że szkolenia są dla Ciebie dostępne zarówno online za pośrednictwem naszej platformy szkoleniowej i offline w aplikacji mobilnej strefakursów.pl, możesz w dowolnym czasie i miejscu powracać do obejrzanych lekcji i powtarzać materiał bez ograniczeń. Dodatkowo po ukończeniu całego szkolenia otrzymasz imienny certyfikat poświadczający Twój udział w szkoleniu. Certyfikat możesz opublikować np. na LinkedIn lub innych portalach społecznościowych, jak również dołączyć do swojego CV.

🔥 Gorący temat: W tym tygodniu 220 użytkowników obejrzało to szkolenie

Rozpocznij naukę teraz za darmo, zapłać w ciągu 30 dni z  lub

lub  – Jak to działa?

– Jak to działa?

Ups! Coś poszło nie tak :(

Captcha uznał, że jesteś botem i zablokował Twoją ostatnią akcję. Spróbuj ponownie. W razie problemów skontaktuj się z nami.

ZAMKNIJ I SPRÓBUJ PONOWNIE