Opinie użytkowników

Zobacz wszystkie

lokalizowania podatności w kodzie aplikacji

wykorzystania specjalistycznych narzędzi do audytowania aplikacji www

rozpoznawania klas podatności zgodnie z klasyfikacją OWASP

zabezpieczania aplikacji przed podatnościami typu Injection

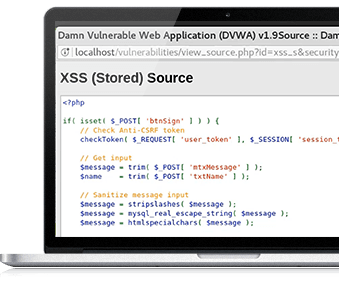

zabezpieczania aplikacji przed XSS, CSRF, BruteForce i XXE

zabezpieczenia aplikacji przed File Inclusion i Unrestricted File Upload

wykorzystania aplikacji DVWA do rozwijania „hakerskich” umiejętności

dbania o bezpieczeństwo danych użytkowników

Szkolenie powstało z myślą o osobach, które chcą zrozumieć najważniejsze aspekty związane z bezpieczeństwem aplikacji webowych i dowiedzieć jak bronić się przed najczęściej występującymi atakami. Będzie to więc doskonały materiał szkoleniowy zarówno dla tych, którzy chcą samodzielnie zadbać o bezpieczeństwo swojej aplikacji jak i osób, które planują swoją drogę zawodową związać z testami penetracyjnymi.

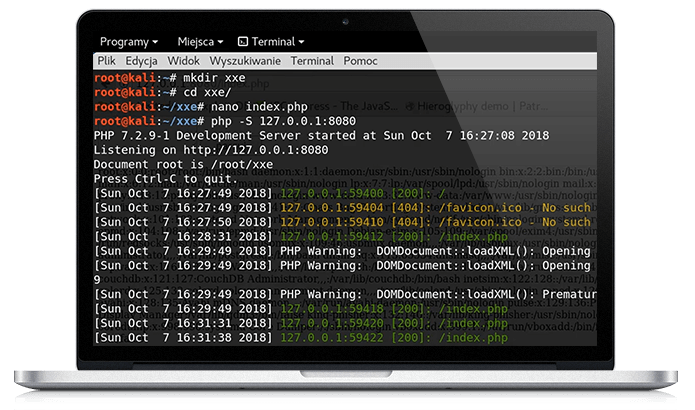

Jesteś ciekaw jak w praktyce wyglądają podatności aplikacji webowych? Chcesz zobaczyć jak wyglądają poszczególne etapy ataku hakerskiego? W trakcie szkolenia przygotujemy własne laboratorium i zbadamy poszczególne typy podatności, bazując na oprogramowaniu DVWA. Atakowaniem aplikacji zajmiemy się więc w odizolowanym środowisku, co pozwoli Ci zobaczyć i zrozumieć cały proces w sposób kontrolowany i bez obaw o ewentualne niepożądane skutki.

Na pewno masz dość szkoleń przeładowanych treściami teoretycznymi, które nie mają przełożenia na praktykę. Potrzebujesz zajęć "z rękami na klawiaturze"? W tym kursie krok po kroku odtworzymy ataki wykorzystujące poszczególne rodzaje podatności, wskażemy, z jakich błędów programistycznych one wynikały oraz jak można się przed nimi bronić. Przyjrzymy się bliżej, między innymi, SQL Injection, Blind SQL Injection, XSS, CSRF, Brute Force czy XXE.

Wiesz już czym charakteryzują się poszczególne podatności i jakie wiążą się z nimi zagrożenia, pora dowiedzieć się jak i czym je wykryć. Podczas kursu pokażę Ci najpopularniejsze oprogramowanie wykorzystywane przez hakerów. Dzięki niemu znacząco skrócisz czas testów penetracyjnych, szybciej zdiagnozujesz błędy w analizowanej aplikacji i przejdziesz do jej zabezpieczania.

Dane użytkowników aplikacji www to jedne z najczęściej wykradanych przez hakerów informacji. W trakcie kursu omówimy nie tylko związane z tym podatności, ale też przyjrzymy się sposobom przechowywania danych w aplikacjach. Dowiesz się jakie ryzyko wiąże się z deserializacją czy szyfrowaniem plików cookie oraz które z często wykorzystywanych komponentów są najbardziej podatne na ataki.

Aby w sposób komfortowy korzystać z kursu i zrozumieć poruszane w nim zagadnienia musisz posiadać podstawową wiedzę z zakresu tworzenia aplikacji webowych. Możesz ją zdobyć lub uzupełnić dzięki naszemu szkoleniu Wprowadzenie do tworzenia stron internetowych.

Każdy co drugi kurs za darmo!

1 + 1 GRATIS do północy

Chętnie pomożemy! Odpowiedz na pytania przygotowane przez naszych specjalistów, a my dopasujemy ścieżkę rozwoju do Twoich preferencji.

Rozpocznij teraz

Do każdego ukończonego przez Ciebie kursu wystawiamy imienny certyfikat - będzie on dostępny na platformie szkoleniowej w zakładce Certyfikaty. Warunkiem jego otrzymania jest zaliczenie testów dołączonych do kursu oraz obejrzenie wszystkich lekcji. Na certyfikacie znajduje się Twoje imię oraz nazwisko, nazwa ukończonego kursu, data wystawienia i unikalny numer certyfikatu. Warto podkreślić, że jesteśmy wpisani do Rejestru Instytucji Szkoleniowych (nr wpisu 2.12/00119/2017). Ten numer również będzie widoczny na certyfikacie.

Certyfikat możesz wydrukować (plik pdf) lub opublikować w Internecie za pośrednictwem specjalnego odnośnika np. na LinkedIn lub innych portalach społecznościowych, jak również dołączyć do swojego CV.

Pamiętaj, że certyfikatów nie wysyłamy w formie papierowej.

Tak, do każdego zamówienia mamy obowiązek wystawić fakturę VAT (23%) lub paragon. Rodzaj dokumentu zależy od danych, które podasz w formularzu podczas składania zamówienia. Faktury zwykle wystawiamy do 3 dni roboczych od momentu zaksięgowania wpłaty. Poinformujemy Cię o tym fakcie mailowo, a dokument będzie można pobrać bezpośrednio z poziomu zakładki Historia zamówień na Twoim koncie w strefakursów.pl. Jeśli potrzebujesz proformy do opłacenia zamówienia, złóż zamówienie zaznaczając w formularzu pole "Chcę otrzymać dokument proforma" lub skontaktuj się z nami telefonicznie bądź mailowo (biuro@strefakursow.pl).

Gdy dokonujesz zakupu w aplikacji strefakursów.pl na iOS za pośrednictwem Apple Pay sprzedawcą jest Apple. Fakturę lub dokument zakupu znajdziesz zgodnie z poniższą instrukcją:

Możesz również pobrać dokument przez stronę Apple. Przejdź pod ten adres: https://reportaproblem.apple.com/, następnie zaloguj się swoim Apple ID, znajdź zakup na liście i kliknij, aby zobaczyć szczegóły i ewentualnie pobrać dokument. Apple zwykle wystawia fakturę jako dostawca usług cyfrowych. Jeśli potrzebujesz faktury VAT, możesz skontaktować się z pomocą techniczną Apple, aby uzyskać dodatkowe informacje na temat zgodności faktury z przepisami w Twoim kraju.

Gdy dokonujesz zakupu w aplikacji strefakursów.pl na Android za pośrednictwem Google Pay sprzedawcą jest Google. Fakturę lub dokument zakupu znajdziesz zgodnie z poniższą instrukcją:

Możesz również znaleźć fakturę na stronie Google Pay. Przejdź pod ten adres: pay.google.com i zaloguj się na swoje konto Google, z którego dokonano zakupu. W sekcji Aktywność znajdziesz wszystkie transakcje dokonane w Google Play. Kliknij daną transakcję, aby zobaczyć szczegóły i pobrać fakturę.

Po opłaceniu zamówienia otrzymujesz nielimitowany dostęp do zakupionych materiałów. Dzięki temu, że szkolenia są dla Ciebie dostępne zarówno online za pośrednictwem naszej platformy szkoleniowej i offline w aplikacji mobilnej strefakursów.pl, możesz w dowolnym czasie i miejscu powracać do obejrzanych lekcji i powtarzać materiał bez ograniczeń. Dodatkowo po ukończeniu całego szkolenia otrzymasz imienny certyfikat poświadczający Twój udział w szkoleniu. Certyfikat możesz opublikować np. na LinkedIn lub innych portalach społecznościowych, jak również dołączyć do swojego CV.

Rozpocznij naukę teraz za darmo, zapłać w ciągu 30 dni z  lub

lub  – Jak to działa?

– Jak to działa?

Ups! Coś poszło nie tak :(

Captcha uznał, że jesteś botem i zablokował Twoją ostatnią akcję. Spróbuj ponownie. W razie problemów skontaktuj się z nami.

ZAMKNIJ I SPRÓBUJ PONOWNIE